单元测试

毕业设计

sqlserver

语音识别

合并查询

《红宝石》

测试工程师

项目管理

反射型XSS

球形消息传递

大数据毕业设计

图像超分辨率

判断

flownet

pcb工艺

EEG

原型模式

dalvik

使用笔记

虚拟化

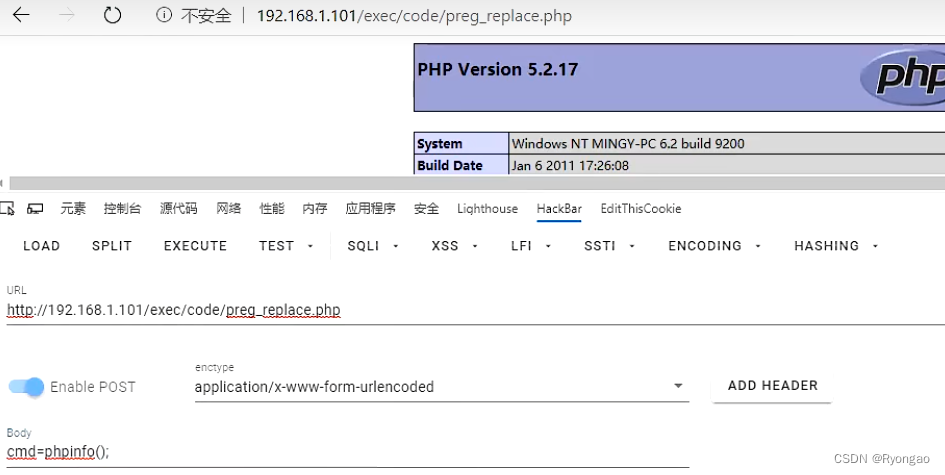

命令执行

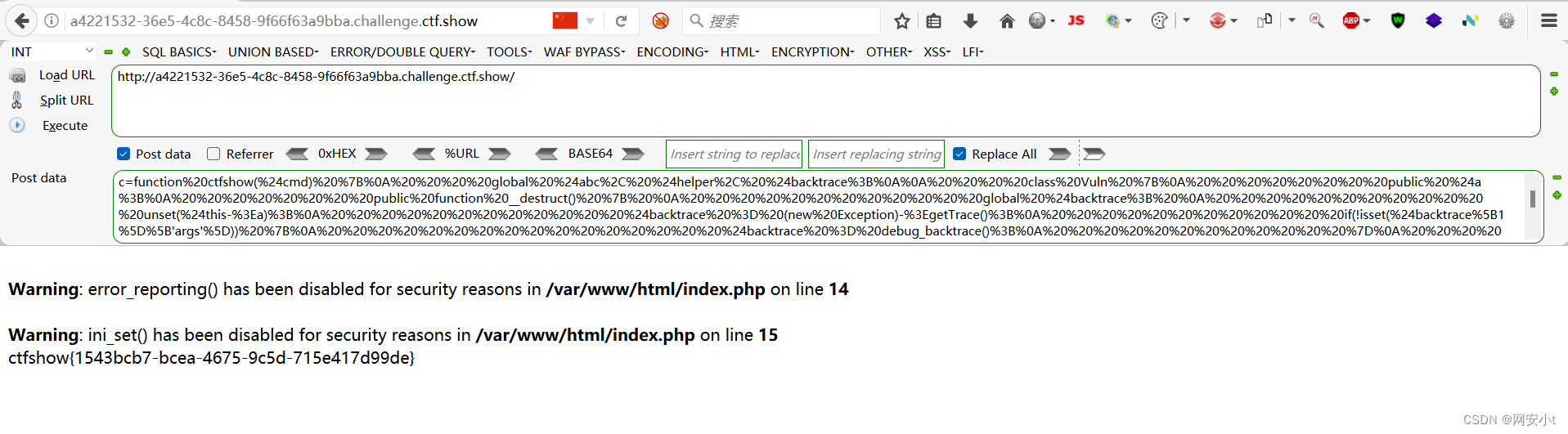

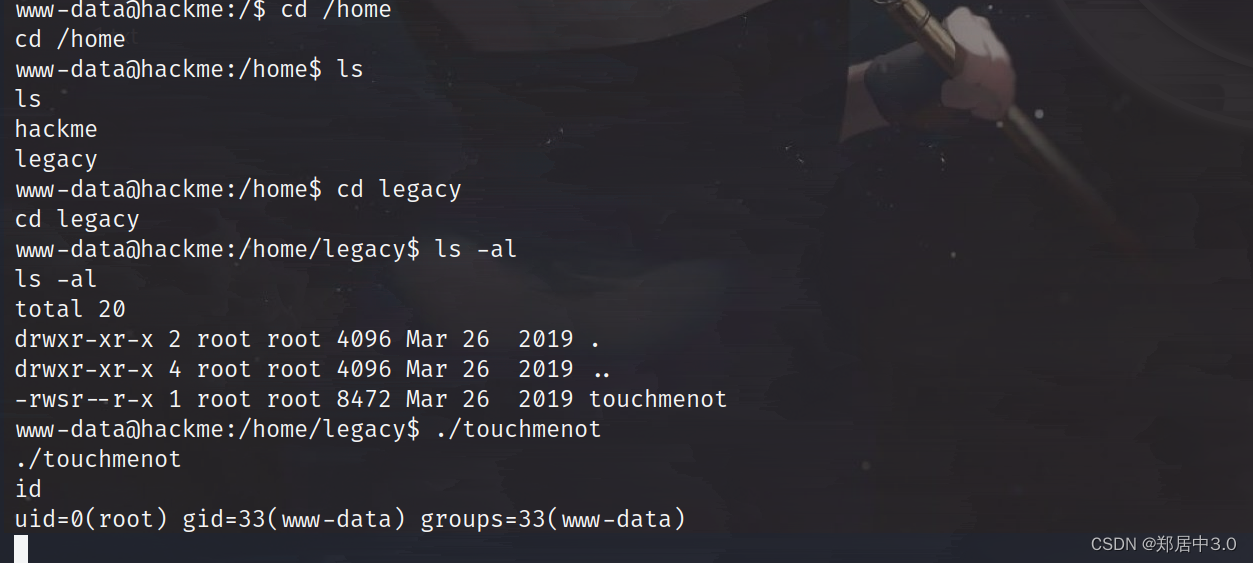

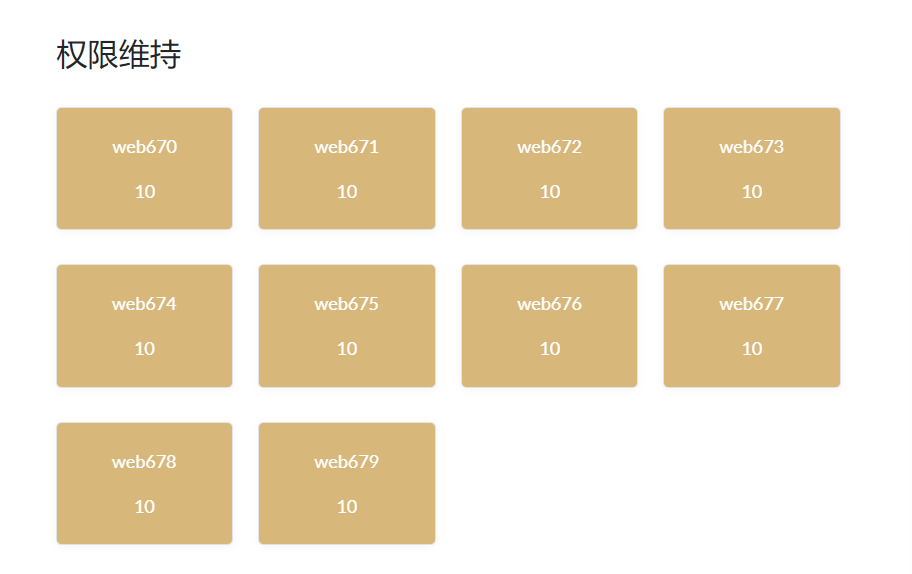

2024/4/21 6:48:40Ctfshow web入门 权限维持篇 web670-web679 详细题解 全

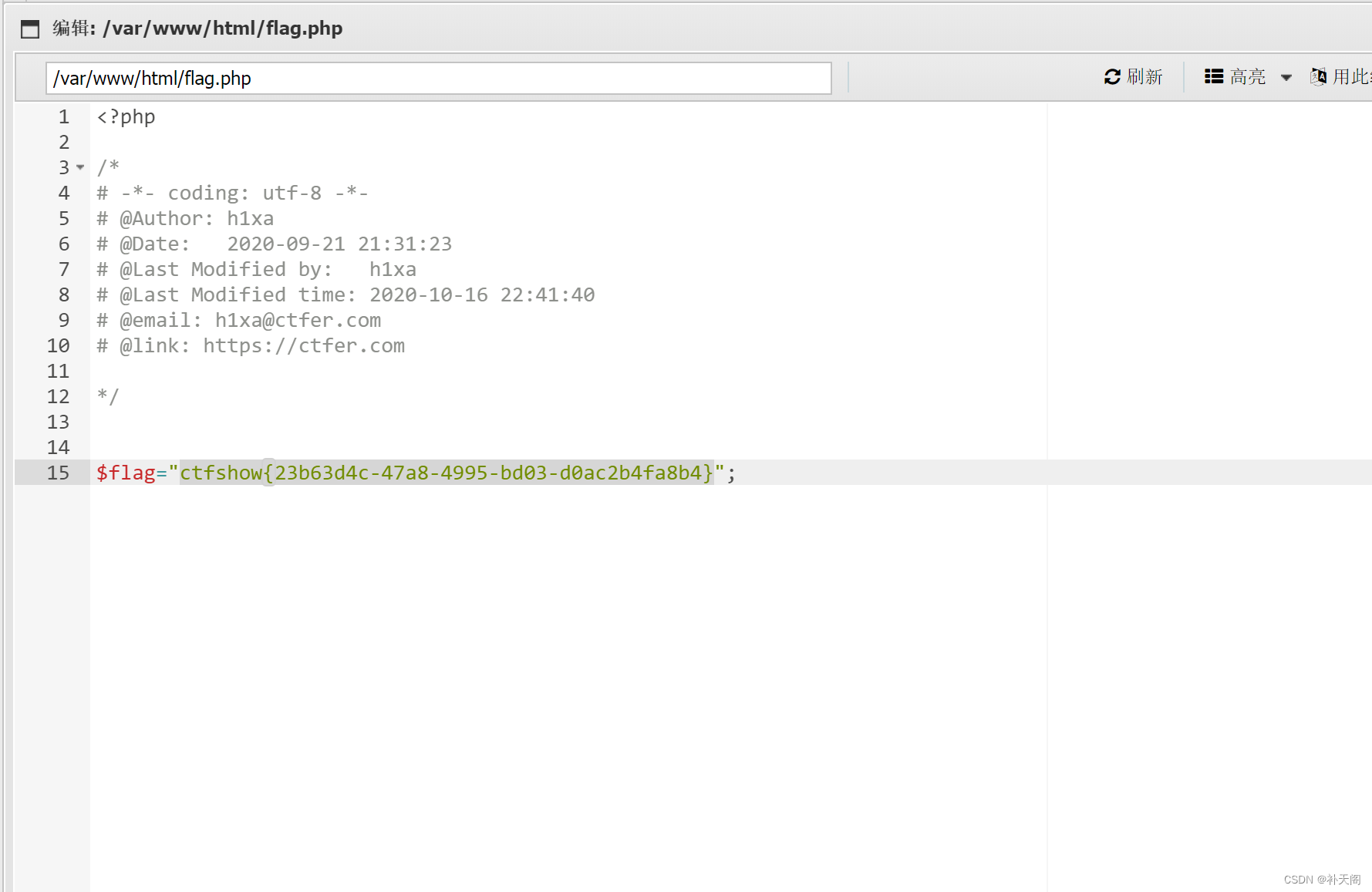

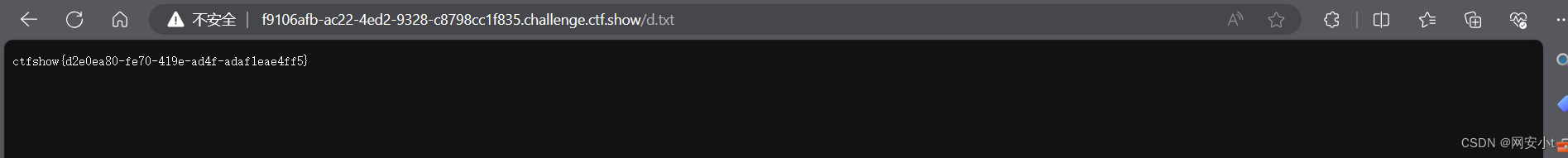

CTFshow 权限维持 web670【】

补充一下PHP中单双引号的区别:

单引号和双引号之间最显着的区别在于我们插入字符串和变量时。单引号不插入字符串和变量。**单引号内的内容会按原样打印出来。**在大多数情况下,单引号内没有任何变量或转义序列的编译。

…

Ctfshow web入门 命令执行RCE篇 web29-web77 与 web118-web124 详细题解 持续更新中(预计8.18完成)~

Ctfshow 命令执行 web29

pregmatch是正则匹配函数,匹配是否包含flag,if(!preg_match("/flag/i", $c)),/i忽略大小写

可以利用system来间接执行系统命令

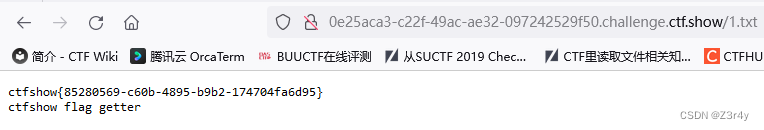

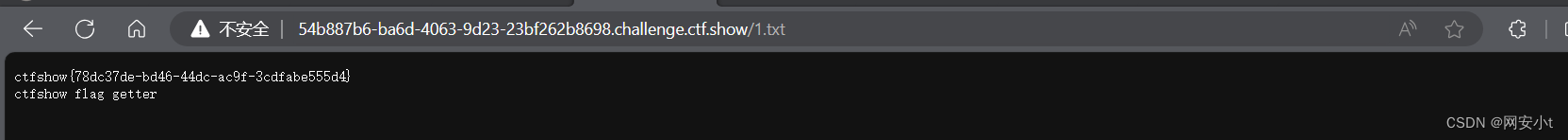

flag采用f*绕过,或者mv fl?g.php 1.txt修改文件名,…

PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)

PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)

最美好的大概还是那些初识的日子,是对彼此不全然地了解又极度渴望了解的那段时光。

漏洞概述:

PostgreSQL是一个功能强大对象关系数据库管理系统(ORDBMS)。由于9.3增加一个“COPY TO/FROM P…

ctfshow-命令执行(web73-web77)

web73 用不了上一题的通用poc了 因为禁用了strlen 但是可以改一个函数自定义一个函数只要是能实现strlen效果即可 cvar_export(scandir(/));exit(0); 根目录下有一个flagc.txt文件 cinclude(/flagc.txt);exit(0); web74 禁用了scandir函数 那就使用web72的glob协议 查看目录下…

NSS [HNCTF 2022 Week1]Challenge__rce

NSS [HNCTF 2022 Week1]Challenge__rce

hint:灵感来源于ctfshow吃瓜杯Y4大佬的题

开题,界面没东西,源码里面有注释,GET传参?hint 传参后返回了源码

<?php

error_reporting(0);

if (isset($_GET[hint])) {highlight_file(__FILE__);

}…

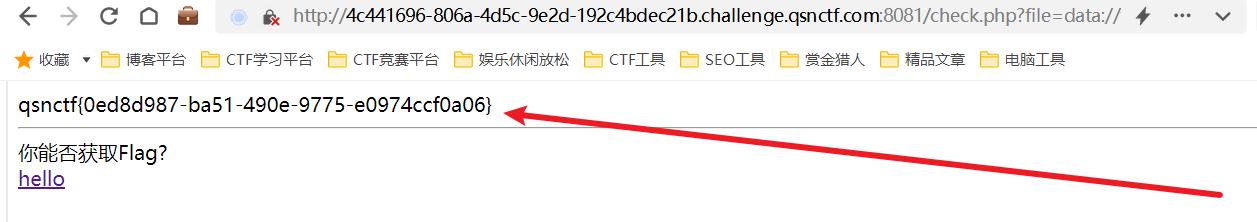

青少年CTF-qsnctf-Web-include01include02(多种方法-知识点较多-建议收藏!)

PHP常见伪协议 php://filter是PHP中独有的一种协议,它是一种过滤器,可以作为一个中间流来过滤其他的数据流。通常使用该协议来读取或者写入部分数据,且在读取和写入之前对数据进行一些过滤,例如base64编码处理,rot13处…

CTFSHOW命令执行web入门29-54

description: >- 这里就记录一下ctfshow的刷题记录是web入门的命令执行专题里面的题目,他是有分类,并且覆盖也很广泛,所以就通过刷这个来,不过里面有一些脚本的题目发现我自己根本不会笑死。 如果还不怎么知道写题的话,可以去看我的gitbook,当然csdn我也转载了我自己的…

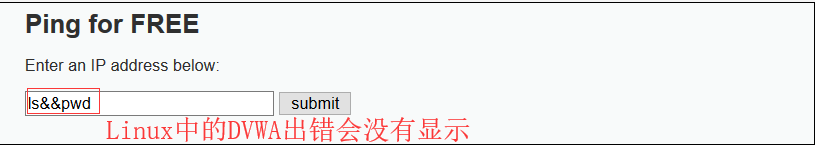

命令执行(Command Injection)之DVWA演示

一 命令执行漏洞的理论基础

01 命令执行漏洞的原理

在操作系统中, & 、&& 、| 、 || 都可以作为命令连接符使用,用户通过浏览器提交执行命令,由于服务器端没有对执行函数进行过滤,从而造成可以执行危险命令.

Windo…

ctfshow-命令执行(web53-web72)

目录

web53

web54

web55

web56

web57

web58

web59

web60

web61

web62

web63

web64

web65

web66

web67

web68

web69

web70

web71

web72 web53 …

2021全国职业技能大赛浙江省嘉兴市“网络空间安全赛项”赛题及赛题解析(超详细)

2021年中职组浙江省嘉兴市“网络空间安全”赛项 一.2021嘉兴市竞赛任务书二.2021嘉兴市任务书解析三.不懂的可以私信博主!一.2021嘉兴市竞赛任务书

一、竞赛时间 9:00—12:00 共计3小时 二、竞赛阶段 竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值 第①阶段: 单兵模式系统渗透…

渗透测试技术----常见web漏洞--命令执行原理及防御

一、命令执行漏洞介绍 1.命令执行漏洞简介 命令执行漏洞时指服务器没有对执行的命令进行过滤,用户可以随意执行系统命令,命令执行漏洞属于高危漏洞之一,也属于代码执行的范围内。 2.命令执行漏洞的原理 应用程序有时需要调用一些执行系统命令…

【Web】CTFSHOW PHP命令执行刷题记录(全)

目录

web29

web30

web31

web32

web33

web34

web35

web36

web37-39

web40

web41 (y4✌脚本)

web42 -44

web45

web46 -49

web50

web51

web52

web53

web54

web55-56

web57

web58

web59

web60

web61

web62

web63-65

web66-67

w…

CTFshow web(文件上传158-161)

web158 知识点:

auto_append_file 是 PHP 配置选项之一,在 PHP 脚本执行结束后自动追加执行指定的文件。

当 auto_append_file 配置被设置为一个文件路径时,PHP 将在执行完脚本文件的所有代码后,自动加载并执行指定的文件。

这…

vulnhub靶场,WALLABY‘S: NIGHTMARE (V1.0.2)

vulnhub靶场,WALLABY’S: NIGHTMARE (V1.0.2)

环境准备

靶机下载地址:https://www.vulnhub.com/entry/wallabys-nightmare-v102,176/ 攻击机:kali(192.168.109.128) 靶机:WALLABY’S: NIGHTMARE (V1.0.2)…

ctfshow命令执行(web29-web52)

目录

web29

web30

web31

web32

web33

web34

web35

web36

web37

web38

web39

web40

web41

web42

web43

web44

web45

web46

web47

web48

web49

web50

web51

web52 web29 <?php

error_reporting(0);

if(isset($_GET[c])){$c $_GET[c];if(!preg_match…

Linux命令历史记录管理:使用history命令提高工作效率

文章目录 引言1.1 关于history命令1.2 history命令的作用和用途 基本用法2.1 查看历史命令列表2.2 执行历史命令2.3 使用历史命令编号 历史命令记录和保存3.1 历史命令的存储位置3.2 修改历史命令记录数量3.3 清除历史命令记录 搜索历史命令4.1 使用关键字搜索4.2 按日期和时间…

dvwa命令执行漏洞分析

dvwa靶场命令执⾏漏洞

high难度的源码:

$target trim($_REQUEST[ ‘ip’ ]);是一个接收id值的变量 array_keys()函数功能是返回包含原数组中所有键名的一个新数组。 str_replace() 函数如下,把字符串 “Hello world!” 中的字符 “world” 替换为 “S…

vulnhub----hackme2-DHCP靶机

文章目录 一,信息收集1.网段探测2.端口扫描3.目录扫描 二,信息分析三,sql注入1.判断SQL注入2.查询显示位3.查询注入点4.查询库5.查询表6.查字段7. 查user表中的值8.登陆superadmin用户 四,漏洞利用文件上传命令执行蚁剑连接 五&am…

![NSS [HNCTF 2022 Week1]Challenge__rce](https://img-blog.csdnimg.cn/img_convert/4d14b32d1f84b80b7aaa707053baab10.png)